5. Las auditorías al sistema de votación

Una auditoría es una verificación de todos aquellos recursos materiales, tecnológicos y datos utilizados en la ejecución de las distintas fases del proceso electoral, para que estos garanticen su transparencia y confiabilidad. Las auditorías se aplican al conjunto o algunas de las fases. Así están definidas en la Ley Orgánica de Procesos Electorales (LOPRE).

Una ventaja de hacer auditorías es que permite a actores externos al CNE, como técnicos de los partidos políticos y observadores electorales, no solo revisar y escrutar cómo funciona cada fase del sistema, sino también la posibilidad de despejar dudas, corroborar o descartar mitos instalados socialmente y proponer mejoras. Bien comunicados, los resultados de las auditorías pueden contribuir a generar confianza sobre los procesos electorales.

Una desventaja de la forma como funcionan las auditorías es que ameritan obligatoriamente que quienes participan de ellas cuenten con un conocimiento técnico altamente especializado. Esto hace que, en la práctica, solo una minoría selecta pueda corroborar de primera mano el funcionamiento de las fases del sistema. No todos los ciudadanos podemos estar allí. De manera que, nuevamente, la comunicación que se haga de sus resultados es fundamental.

A partir del orden en el cual generalmente se disponen las auditorías en los cronogramas electorales, vamos a repasar cómo cursa un ciclo de auditorías en un proceso electoral promedio:

A) Necesitamos ciudadanos que trabajen en el Servicio Electoral. Que conduzcan la votación. En este sentido, se precisa de una auditoría al sistema automatizado, al software, que de manera aleatoria hace esa selección de los integrantes de los organismos electorales subalternos de entre todos los inscritos en el Registro Electoral. Este punto es clave: nuestras elecciones necesitan una selección verdaderamente imparcial de quiénes ejercerán los cargos inherentes a las mesas, de modo de no privilegiar a ninguna parcialidad partidista.

B) Necesitamos una lista de electores lo más actualizada posible, en el entendido de que no hay padrón perfecto en ninguna parte del mundo. La auditoría del Registro Electoral ha contribuido a dimensionar que los casos de duplicidad de registros son estadísticamente marginales, por ejemplo. Pero le ha hecho falta evaluar y dimensionar mejor el volumen de la exclusión de electores o de la desactualización de los datos allí guardados en relación con la dinámica poblacional de desplazamientos internos y de migraciones alrededor del mundo.

C) Necesitamos un conjunto de programas, instrucciones y reglas informáticas para ejecutar las tareas del voto en miles de computadoras. La auditoría del software de máquinas de votación revisa ese conjunto de programas y certifica que cuente bien los votos. También se audita el software que, al final de la jornada electoral, totaliza las actas de escrutinio que contienen los votos de cada mesa. En otra auditoría más se comprueba que los centros de totalización efectivamente estén en cero para empezar a recibir actas. Y en otras dos auditorías se verifica el correcto funcionamiento de las telecomunicaciones que permitirán transmitir resultados de las máquinas a los centros de totalización.

D) Así como necesitamos buenos programas, precisamos de buenos equipos o aparatos de computación. La auditoría de producción de máquinas de votación es quizás la de más larga duración dentro del conjunto de revisiones, porque involucra pruebas de funcionamiento y seguridad del instrumento físico que permite votar. Del mismo modo, se suele realizar una auditoría de infraestructura tecnológica electoral. Y, antes de que salgan del galpón de Mariches a toda Venezuela, se cumple una breve auditoría de predespacho de máquinas de votación.

E) Necesitamos, tan importante como lo anterior, revisar que la traza de papel funcione igual de bien que el sistema para que sea capaz de validar de manera independiente lo que hagan las máquinas. En este sentido, se auditan los cuadernos de votación, pero también sucede al final de la jornada electoral lo que se conoce como la Auditoría de Verificación Ciudadana, a través de la cual se contrasta lo que totalizó el acta de escrutinio con lo que guardan las papeletas impresas en la caja de resguardo. Pero no todo queda allí: existe una segunda fase de este procedimiento, llamada Auditoría de Datos Electorales, que sucede una vez las máquinas han sido replegadas, de vuelta a Caracas: esta revisión vuelve a chequear una muestra representativa de las mesas del país para comprobar que la traza de papel se compadezca con lo arrojado por el sistema automatizado. Es este un punto fundamental en la generación de confianza sobre los resultados electorales, por eso lo profundizaremos a continuación.

5.1. Auditoría ciudadana: ¿por qué importa que el CNE publique resultados por mesa?

Para responder esta pregunta nos basaremos en el libro “Auditorías del Sistema Electoral Venezolano” (Consejo Nacional Electoral, 2010) y en el capítulo “Sobre el sistema de voto electrónico en Venezuela”, escrito por Miguel Cañas y Mario Torre, que forma parte del libro “El Sistema Electoral Venezolano: reflexiones a la luz de las Parlamentarias 2015” (Observatorio Electoral Venezolano, 2016).

La forma más efectiva que un elector tiene para vencer la desconfianza que pudiese rodear un proceso electoral se centra en la auditoría ciudadana. La LOPRE distingue dos fases del proceso de auditoría (artículo 159):

- La electoral, ejecutada por los especialistas de los partidos políticos junto a los técnicos del CNE.

- La verificación ciudadana, en la que puede participar cualquier votante venezolano (artículo 140).

Este engranaje lo fortalecen, adicionalmente, los miembros de mesa y testigos de los partidos políticos, dos figuras que resultan indispensables para lograr un proceso verdaderamente independiente.

Los miembros de mesa son elegidos de entre los electores de cada mesa de forma aleatoria y capacitados por el CNE. El problema ocurre cuando esos elegidos para prestar el servicio no acuden al llamado y las plazas vacías terminan siendo ocupadas por otros ciudadanos el día de la elección.

Los miembros de mesa son parte fundamental de este engranaje, porque, si cumplen adecuadamente con su función, deben evitar:

- La coacción de ciudadanos a la hora de votar.

- El irrespeto del secreto del voto.

- Que electores intenten votar más de una vez.

Los testigos de los partidos, en cambio, son militantes designados para las mesas de votación por las organizaciones políticas para resguardar sus votos.

La auditoría ciudadana, con la que se busca verificar si los comprobantes de votos en las cajas de resguardo coinciden con los almacenados por la máquina de votación y usados luego en la totalización, se divide en tres momentos:

Primer momento. Al ejercer su derecho al sufragio, cada elector comprueba que su opción seleccionada en la pantalla electrónica coincide con los datos que aparecen en su comprobante de votación, el cual debe depositar en la caja de resguardo.

Segundo momento. Una vez finalizado el acto electoral, cerrada la mesa de votación, impresa el acta de escrutinio y cumplida la transmisión de resultados, inicia el proceso de verificación de aproximadamente el 54 % de todas las mesas en el país.

El criterio del CNE para determinar las mesas electorales a auditar en cada centro se basa en la siguiente relación:

- Si hay una única mesa electoral en el centro de votación, se audita esa.

- Si hay dos o tres mesas, se audita una.

- Si hay cuatro o cinco mesas, se auditan dos.

- Si hay seis o siete mesas, se auditan tres.

- Si hay ocho o nueve mesas, se auditan cuatro.

- Y si hay diez o más mesas, se auditan cinco.

El sorteo de las máquinas electorales que serán auditadas se hace en cada centro, con papeles numerados, al azar y en presencia de los miembros de todas las mesas del centro. Este sorteo se realiza una vez que todas las mesas del centro se hayan cerrado.

Para este proceso, el presidente de alguna de las mesas elabora tantos boletos numerados como mesas de votación existan y los coloca en un sobre para seleccionar la muestra al azar. Una vez seleccionada la o las mesas, se toma la caja de resguardo de los comprobantes de voto, el cuaderno de votación que correspondan a la mesa aleatoriamente escogida y se comparan con el acta de escrutinio ya impresa.

Los miembros de mesa que participan en la auditoría cuentan el número total de electores que asistieron a votar y anotan esa cantidad en la constancia de auditoría. Proceden a abrir la caja de resguardo de los comprobantes de voto, cuentan el número total de comprobantes depositados en ella y lo anotan en la constancia de auditoría. Se lee, en voz alta, la selección impresa en cada uno de los comprobantes de voto, mostrando cada uno de estos a los testigos, observadores y ciudadanos. Este es un acto público.

Se contabiliza el número total de votos para cada candidato y organización política, y se anota en la constancia de auditoría. Ésta es firmada por los miembros y testigos, una vez concluida la verificación y registrados los totales. Se entrega la constancia de auditoría original y una copia en sobre sellado al operador de la máquina de votación, quien lo introduce en la caja de resguardo de la máquina auditada. Se coloca la etiqueta, se precinta la caja de resguardo de la máquina de votación y se firman los precintos y las etiquetas. Las cajas de resguardo de la máquina de votación y la caja de resguardo de comprobantes de voto se entregan a los miembros del Plan República.

Tercer momento. Una vez el Poder Electoral publique en su sitio web los resultados totalizados, los cuales deben estar desagregados por mesa de votación (acta por acta), los ciudadanos y los distintos actores políticos podrán certificar que el número de votos transmitido por candidato corresponde con los resultados impresos en el acta de escrutinio.

Hasta ahora, en todas las verificaciones ciudadanas realizadas desde que fue implementado el sistema de voto electrónico, nunca se han encontrado diferencias significativas –más que 1 ó 2 votos menos en muy pocas cajas de resguardo– entre las papeletas impresas (conteo manual) y el acta de votación (resultado automatizado). Los votos faltantes, según se ha evidenciado a través de los reportes en las actas de las mesas, han sido destruidos por los votantes que se equivocan en su selección o por votantes que se los llevan sin que nadie se dé cuenta. O se ha tratado de errores en el conteo de las papeletas.

En lo anterior radica la importancia de la traza de papel. Llamamos así a esta otra parte del sistema que funciona independiente de las máquinas y que permite una verificación ciudadana de los resultados. Hablamos de un mecanismo autónomo de control que prácticamente audita en caliente, públicamente, y de forma descentralizada al sistema automatizado de votación, al tiempo que lo complementa. Esta tarea recae sobre todos los electores, cualquiera que sean sus preferencias político-electorales.

El CNE ha dicho que esta y todas las demás auditorías no son “actos de fe”, sino actos “verificables y comprobables”. Pero el ente rector del Poder Electoral ha explicado, además, que todas las organizaciones con fines políticos “tienen la llave” para certificar que lo que van a auditar es lo mismo que se va a configurar en las máquinas de votación.

Conozcamos más a qué se refieren con esta “llave”.

5.2. ¿Qué es un hash?

Pongamos este ejemplo: el Registro Electoral Definitivo de cada elección se guarda en un archivo digital. Existe un programa que toma ese archivo digital y que genera un código bastante largo, con letras y números, que se convierte en una suerte de firma digital de ese archivo. Se llama hash.

¿Cuáles garantías nos da un hash? Si a la vuelta de un mes volvemos a tomar ese mismo archivo y le aplicamos esa misma fórmula, debería arrojarnos exactamente el mismo hash correspondiente a ese archivo, con las mismas letras y números dispuestos en ese mismo orden.

Pero si durante ese mes de aparente inactividad, alguien le cambió tan siquiera una letra o un espacio en blanco al Registro Electoral Definitivo, y al cabo de este tiempo se vuelve a “correr el hash” de ese archivo digital, el programa arrojará una firma digital, un hash completamente distinto. Esta será una demostración matemática incuestionable de que el Registro, en este caso hipotético, fue modificado.

El hash no solo es un escudo protector de los archivos resultantes del RE, sino de otros tantos componentes del sistema electoral como los archivos de las huellas, de los candidatos, del software de las máquinas de votación o del software de totalización, por citar algunos otros. Todos tienen su hash. Y, siempre que el hash de cada archivo ya auditado se mantenga intacto, significa que nadie lo ha cambiado después de que haya sido validado por los distintos partidos políticos.

El hash es, pues, parte fundamental de la cadena de confianza del sistema automatizado de votación y del proceso electoral en general. El hash es público, y se refleja en las actas de auditorías que pública el CNE en su sitio web.

Sobre el hash, Cañas aclara que la clave compartida protege toda la data sensible dentro de la máquina, excepto la data correspondiente a las huellas recolectadas durante la autenticación. Esta data es encriptada por una clave especial del CNE. «La razón de esto es que se considera que esta data es muy útil para actualizar las huellas de electores que tienen huellas de mala calidad, o no tienen, y presentan una huella mejor al momento de votar, y que el CNE no puede depender de la voluntad de los partidos políticos para aportar las partes de la clave compartida».

Así también, los archivos sensibles del proceso son encriptados con una clave especial o compartida, como asomábamos arriba, entre todos los representantes de todos partidos políticos participantes en el proceso, junto al CNE y a la compañía proveedora del software.

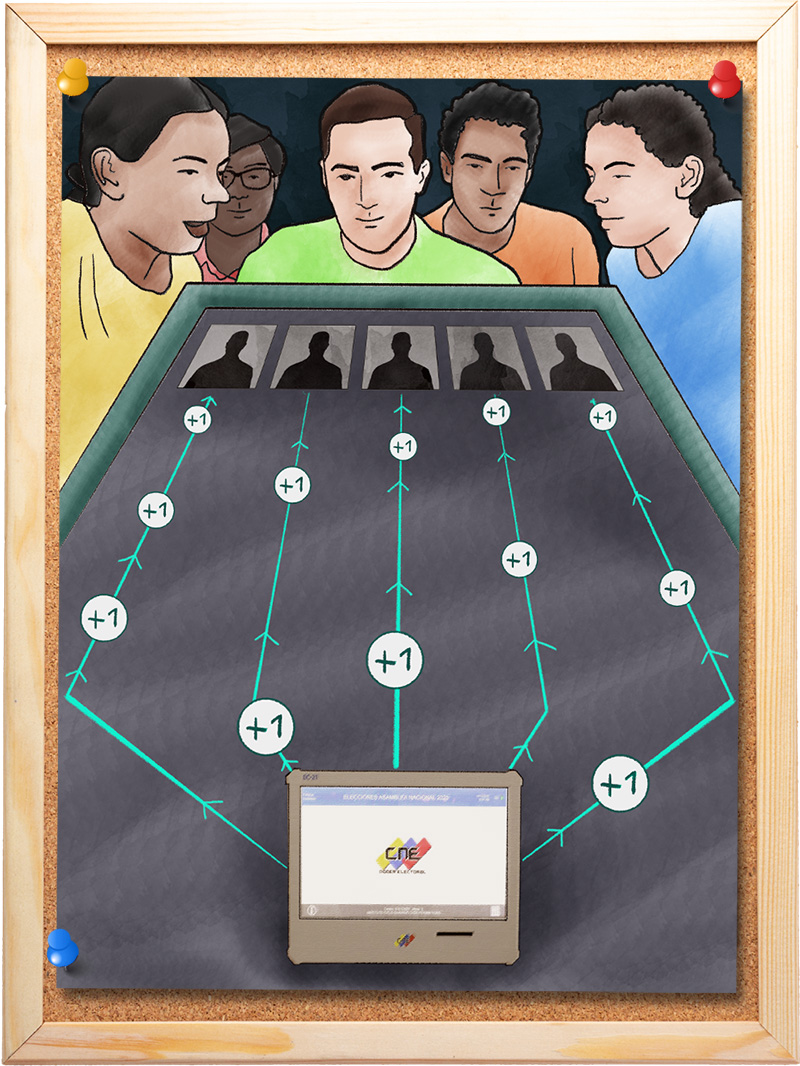

El día que se termina de auditar el software de la máquina de votación, todos estos actores se disponen frente a un computador especial y van pasando uno por uno a introducir su parte de la clave.

Todas estas claves generan el cifrado de los archivos de las máquinas. Esta súperclave se utiliza para muchas cosas dentro de la máquina de votación, entre ellas para encriptar los votos. Y ¿para qué se encriptan? Se meten, valga la metáfora, dentro de una pequeña “caja fuerte” para que nadie lo pueda leer o descifrar sin la clave, aun teniendo el archivo (escenario que, de suyo, resultaría dificilísimo de lograr).

Todo lo anterior arroja garantías sobre la integridad del Sistema Automatizado de Votación. Al respecto, el CNE informaba en 2020: “La única forma de poder descifrar un archivo es que todas las organizaciones políticas y el CNE se pongan de acuerdo para hacerlo”.

Terminemos como empezamos esta parte, con otro ejemplo: cuando se producen las máquinas de votación, los auditores se quedan con el hash. Ocurre la votación. Supongamos que, en una de las auditorías de máquinas posterior a la votación, uno de los auditores toma el hash de una máquina: tendrá que coincidir con el que auditaron antes. La coincidencia traduce que, efectivamente, el día de la votación sí se usó el mismo software que validaron.